Que no querían dinero; la motivación del ciberataque parece ser otra

Especialistas aseguran que los hackers parecen estar motivados por ideas políticas

:quality(75)/media/dinero/images/2017/06/notpetya_0.jpg)

Especialistas aseguran que los hackers parecen estar motivados por ideas políticas

:quality(75)/media/dinero/images/2017/06/notpetya_0.jpg)

LAS VEGAS.- Lo peor parece haber pasado y los expertos de seguridad siguen intentado desentrañar el más reciente ataque de ransomware que puso en jaque a varias empresas, sobre todo en Europa.

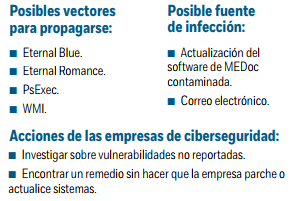

Varios especialistas coinciden en que los atacantes detrás de este código malicioso, bautizado como, ExPetr o Nyetya, parecen estar motivados por razones políticas y, por lo mismo, la ofensiva era principalmente contra Ucrania.

Tras varias horas de análisis, Craig Williams, investigador de seguridad en Talos que pertenece a Cisco, explicó que el ataque es muy inusual comparándolo con las estrategias que utilizan los piratas informáticos con el ransomware.

Hay que recordar que ese tipo de código malicioso, cuyos primeros vestigios datan de 1989, infecta los dispositivos y utilizando la encriptación secuestra ciertos documentos o carpetas para, a continuación, pedir un rescate por éstos.

En el marco del Cisco Live 2017, Williams detalló que algunas anomalías son que WannaCry mostró que un ataque masivo no necesariamente se refleja en más ganancias, de hecho Nyetya sólo recibió diez pagos en el primer día de ataque.

A lo que se añade que los atacantes detrás de este ransomware sólo usaron una cuenta de bitcoin, y una cuenta de correo electrónico para negociar los rescates, la cual fue bloqueda, cuando lo común es utilizar varias.

Hay indicadores que dicen que la motivación no era económica, sino una declaración política asociada con Ucrania, ya que se hizo antes de la celebración del Día de la Constitución”, precisó.

Rik Ferguson, vicepresidente de Investigación en Seguridad de Trend Micro, coincidió con esta posibilidad, porque hay indicios de que un métodos de infiltración fue a través de un proveedor de software llamado MEDoc, que se usa para operaciones tributarias en el país europeo.

Los cibercriminales infectaron el programa de la empresa y cuando ésta mando una actualización a sus clientes venía contaminada con el código malicioso, la cual se lanzó cinco días antes de explotarse.

Algunas de las empresas globales afectadas como WPP, Maersk y Saint-Gobain tienen oficinas y operaciones en Ucrania, por lo que probablemente son usuarios de MEDoc, por lo que las víctimas en otros países podrían considerarse como un daño colateral.

En entrevista con Excélsior, Juan Pablo Castro, director de innovación tecnológica de Trend Micro para Latinoamérica, comentó que aún se sigue analizando si la infección realmente se realizó a través del software de MEDoc o si hubo otras formas, como por correo electrónico.

Otros como Matt Suiche, fundador de Comae Technologies, consideró que el objetivo de ExPetr es “destruir y dañar”, por lo que para él ya no se trata de un ransowmare sino un wiper. Esto porque descubrió que el código malicioso destroza los primeros 25 bloques de los discos duros, sin oportunidad de recuperar la información de éstos.

Creemos que el ransomware fue en realidad un señuelo para controlar la narrativa de los medios”, señaló.